Hầu hết chúng ta bỏ ra quá nhiều thời gian để tìm kiếm những phần mềm tốt nhất, chẳng hạn như Mạng riêng ảo VPN, để bảo đảm cho an ninh mạng của chúng ta. Chúng ta quên rằng các kết nối Internet yêu cầu cả phần mềm và phần cứng, ví dụ như bộ định tuyến router. Khi chúng ta ít quan tâm đến việc bảo vệ thiết bị, chúng ta đã mở sẵn hàng rào an ninh cho những kẻ tấn công trên mạng. Những người này sẽ biến các thiết bị của chúng ta thành những mục tiêu hoàn hảo trong những đợt tấn công của họ.

Những công ty an ninh từ Châu Á, Châu Âu và Châu Mỹ báo cáo rằng trong những năm gần đây, đã có sự gia tăng nhanh chóng những cuộc tấn công phần mềm độc hại, đặc biệt nhắm tới các bộ định tuyến router ở nhà.Tuy nhiên, những cuộc tấn công này không phải là mối đe dọa an ninh duy nhất mà chúng ta đang phải đối mặt. Lý do vẫn còn chưa rõ ràng, nhưng không phải hầu hết các bộ định tuyến router đều an toàn. Thực tế là hầu hết các nhà sản xuất đã không trang bị những thành phần bảo mật tốt nhất cho thiết bị của họ, cũng như không cập nhật những bản vá lỗi mới nhất khi bạn cài đặt chúng, bao gồm cả những cập nhật bảo mật.

Vì vậy nếu tôi là tin tặc, mục tiêu đầu tiên của tôi sẽ là bộ định tuyến của bạn, khi mà bạn mở sẵn cửa an ninh cho tôi như vậy.

“Giả mạo yêu cầu Website” và Mạng riêng ảo VPN

Hầu hết những nhà cung cấp bảo vệ bộ định tuyến (router) của họ bằng cách thiết lập những quy định chặt chẽ trong việc cài đặt dành cho người sử dụng. Thông thường, việc truy cập và thay đổi thiết lập của bộ định tuyến yêu cầu sự có mặt của bạn trên mạng nội bộ. Tuy nhiên, đó không phải là cách duy nhất để thay đổi các thiết lập, kể cả khi bạn đang sử dụng một kết nối an toàn với những phương pháp hỗ trợ khác, chẳng hạn như mạng riêng ảo VPN.

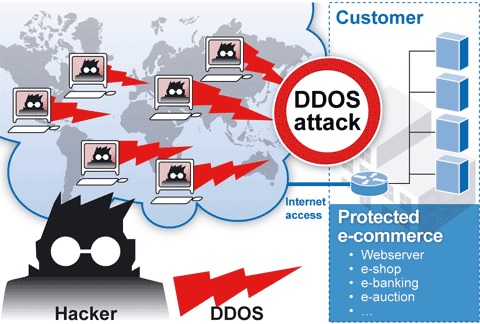

Một số người dùng ở Châu Á đã báo cáo rằng một số bộ định tuyến gia đình của họ có sẵn lỗ hổng an ninh cửa sau (security backdoor). Những cửa sau này ban đầu được các nhà cung cấp sử dụng để dễ dàng truy cập thiết bị khi cần thiết và các nhà cung cấp phải là những người duy nhất biết về điều này. Thật không may, những tên tội phạm mạng cũng phát hiện cửa sau này để tạo ra những cuộc tấn công từ chối dịch vụ (DOS) một cách ồ ạt.

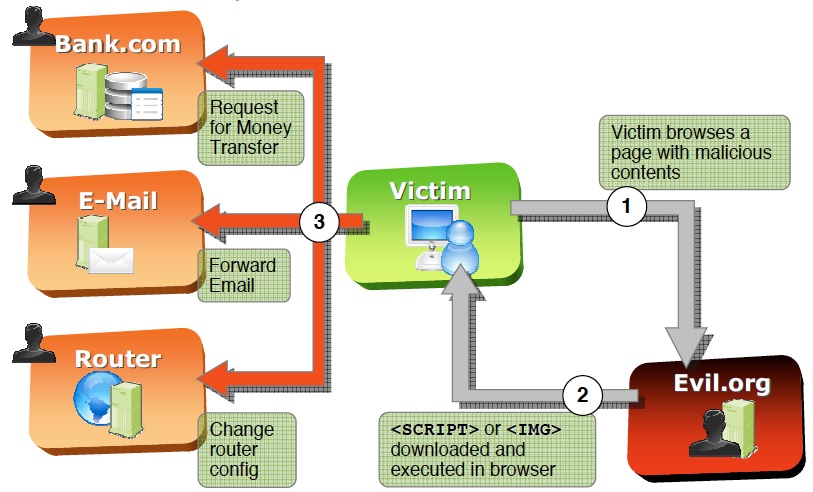

Kể cả một cửa sau không xuất hiện trong bộ định tuyến của bạn, tin tặc vẫn có thể tấn công bằng phương pháp “giả mạo yêu cầu website” (cross-site request forgery). Đầu tiên họ chuyển hướng bạn sang một trang web chứa mã độc. Và khi không có một kết nối bảo mật như VPN, trang web (chứa mã độc hại) này sẽ sử dụng trình duyệt để ping đến bộ định tuyến tại nhà của bạn. Với một vài đoạn mã hay ho, bộ định tuyến sẽ nghĩ rằng bạn đang gởi yêu cầu từ mạng nội bộ chứ không phải từ trang web độc hại đó.Một khi tin tặc đã mở hoặc tạo ra một kênh liên lạc giữa bộ định tuyến và trình duyệt, sẽ có vô số tùy chọn mà tin tặc có thể hành hạ bạn trong một ngày tồi tệ mà bạn chưa từng tưởng tượng ra, từ việc thay đổi máy chủ phân giải tên miền DNS, mở ra một lỗ hổng trong hệ thống tường lửa cho đến việc thay đổi mật khẩu quan trị và nhiều thứ khác nữa. Tất cả những gì tin tặc cần làm là chuyển hướng bạn để gởi những yêu cầu.

Biện pháp đối phó tốt nhất là giữ gìn địa chỉ thư điện tử (email) của bạn an toàn và kiểm tra tính bảo mật các thiết bị của bạn. Không dễ dàng đưa địa chỉ email của bạn cho người khác hoặc website nào đó bạn chưa tin tưởng, kể cả khi nó có vẻ trông giống với website mà bạn đã tin tưởng, và hãy sử dụng Mạng riêng ảo VPN để bảo mật cho các kết nối. Bạn cũng nên liên lạc với các nhà cung cấp bộ định tuyến để kiểm tra rằng thiết bị của mình có chứa cửa sau backdoor hay không? Nếu có, hãy chắc chắn rằng nhà cung cấp luôn kèm theo một bản vá lỗi an ninh.

English

English

German

German Dutch

Dutch Thai

Thai Chinese

Chinese